Presentación Wireshark IPv6

Presentación Wireshark IPv6

- Captura del protocolo ICMP en Wireshark

- Captura de los paquetes en ejecucion de tracerouter (56 bytes)

- Captura de los paquetes en ejecucion de tracerouter (2000 bytes)

- Captura de los paquetes en ejecucion de tracerouter (3500 bytes)

- ¿Cual Es la Direccion IP de Su Computadora?

R//: 192.168.0.12

- Dentro del encabezado del paquete IP, ¿Cual es el valor en el campo de protocolo de capa superior ?

R//: 20 bytes

- ¿Cuantos bytes hay en el encabezado IP?

R//: 534 bytes

- ¿Cuántos bytes hay en la carga útil del datagrama IP?

R//: 1980 bytes

- Explica cómo determinaste la cantidad de bytes de carga útil.

R//: [2 IPv4 Fragments (1980 bytes): #52(1480), #53(500)] creo que esta informacion nos determina el total de la carga util

- ¿Se ha fragmentado este datagrama de IP?

R//: si , en 2 fragmentos uno de 1480 bytes y otro de 500 bytes

- ¿Qué campos del datagrama IP siempre cambian de un datagrama al siguiente dentro de esta serie de mensajes ICMP enviados por su computadora?

R//:El campo de identificación , el campo de Header Checksum y el campo de detalles de Fragmentacion

- ¿Qué campos se mantienen constantes? ¿Cuál de los campos debe permanecer constante? ¿Qué campos deben cambiar? ¿Por qué?

R//:Differentiated Services Field, Total Length , Flags , Fragment Offset , Time to live , Protocol , Source, Destination

- Describa el patrón que ve en los valores en el campo Identificación del datagrama IP

R//: son valores hexadecimales

- Luego (con los paquetes aún ordenados por dirección de origen) busque la serie de respuestas ICMP TTL excedidas enviadas a su computadora por el enrutador más cercano (primer salto). ¿Cuál es el valor en el campo Identificación y el campo TTL?

R//: ttl = 255 , id = 0x0001

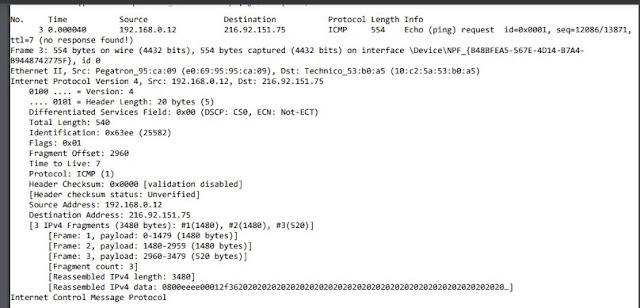

FRAGMENTACIÓN

Ordene la lista de paquetes según la hora nuevamente haciendo clic en la Hora columna.

Busque el primer mensaje de solicitud de eco ICMP que envió su computadora después de cambiar el del tamaño del paquete en el pingplotter, Ese a 2000.

- Imprima el primer fragmento del datagrama IP fragmentado. ¿Qué información en el encabezado IP indica que el datagrama ha sido fragmentado?

R//:

- ¿Qué información en el encabezado de IP indica si este es el primer fragmento frente a un último fragmento

R//: el Frame nos va indicando la posicion de cada fragmento en mi caso el Frame 2

- ¿Cuánto mide este datagrama IP?

R//: 638 bytes

Imprima el segundo fragmento del datagrama IP fragmentado.

R//:

R//: el frame number y el ttl

- ¿hay más fragmentos? ¿Cómo puedes saberlo?

R//: [Fragment count: 2] me esta indicando que hay 2 fragmentos

- ¿Qué campos cambian en el encabezado IP entre el primer y segundo fragmento?

R//: cambia el ttl, frame , request

- ¿Cuántos fragmentos se crearon a partir del datagrama original?

R//: se crearon 3 fragmentos

- ¿Son los más fragmentos? ¿Cómo puedes saberlo?

R//: [Fragment count: 3] me esta indicando que hay 3 fragmentos

- ¿Qué campos cambian en el encabezado IP entre los fragmentos?

R//: el numero de ttl y seq

Comentarios

Publicar un comentario